Was Sie sehen können, können Sie auch stoppen

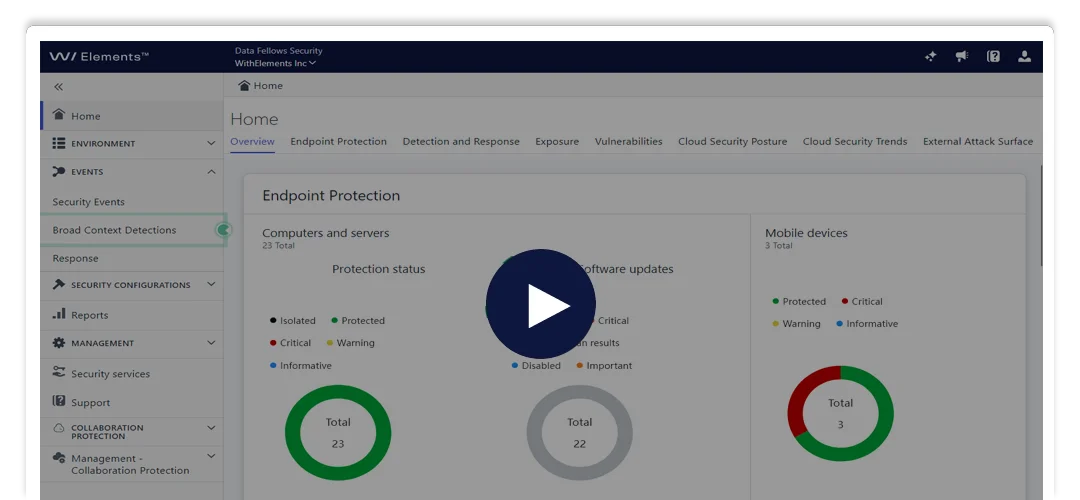

Verwalten Sie alle Ihre Sicherheitsanforderungen von einer einzigen Konsole aus. WithSecure Elements bietet Ihnen die Einfachheit, Flexibilität und Technologie, die Sie benötigen, um sich auf sich ändernde Bedrohungen und Geschäftsanforderungen einzustellen.

WithSecure (früher bekannt als F-Secure) Elements Endpoint Detection and Response bietet Ihnen einen sofortigen Überblick über Ihre IT-Umgebung und den Sicherheitsstatus aus einem einzigen Blickwinkel. Es schützt Ihr Unternehmen und Ihre Daten, indem es Angriffe schnell erkennt und unter fachkundiger Anleitung reagiert. Und Sie können die schwierigsten Fälle an unsere Elite-Cybersicherheitsspezialisten weiterleiten, damit wir Ihnen immer den Rücken freihalten.

WithSecure Elements Endpoint Detection and Response ist ein Modul der Elements-Cybersicherheitsplattform. Die cloudbasierte Plattform bietet effektiven Schutz vor Ransomware und fortgeschrittenen Angriffen. Elements vereint Schwachstellenmanagement, automatisiertes Patch-Management, dynamische Bedrohungsaufklärung und kontinuierliche Verhaltensanalysen. Nutzen Sie einzelne Lösungen für spezielle Anforderungen oder kombinieren Sie alle nahtlos miteinander, um einen maximalen Schutz zu erreich

Warum WithSecure Elements Endpoint Detection and Response?

Verbesserter Einblick

Steigern Sie den Einblick in den Sicherheitsstatus Ihrer IT-Umgebung mit Anwendungs- und Endpunktinventarlisten. Identifizieren Sie problemlos jede unangemessene Nutzung, indem Sie Verhaltensereignisse jenseits von Malware sammeln und miteinander verknüpfen.

Schnelle Erkennung von Sicherheitsverstössen

Erkennen Sie gezielte Cyberangriffe schnell durch sofortige Warnungen mit einem Minimum an Falschmeldungen. Richten Sie in nur wenigen Tagen ein ganzes Arsenal an fortschrittlichen Funktionen zur Erkennung und Reaktion auf Vorfälle ein.

Schnelle Reaktion auf einen Angriff

Erhöhen Sie die Reaktionsfähigkeit Ihres Teams mithilfe integrierter Automatisierungs- und Threat-Intelligence-Funktionen, die sicherstellen, dass Sie sofort auf fortgeschrittene Bedrohungen oder andere gezielte Angriffe reagieren können. Profitieren Sie von Expertenratschlägen, wie Sie am besten auf solche Gefahren reagieren können, indem Sie die Möglichkeit haben, rund um die Uhr automatisierte Maßnahmen zur Schadensbehebung zu ergreifen.

Details

Broad Context Detection

Ein umfassender Überblick der gezielten Angriffe wird auf einer Zeitachse mit allen betroffenen Rechnern, relevanten Ereignissen und empfohlenen Maßnahmen sofort sichtbar.

Die Lösung nutzt Echtzeit-Verhaltens-, Reputations- und Big-Data-Analysen kombiniert mit maschinellem Lernen, um Erkennungen automatisch in einen breiteren Kontext zu stellen, einschließlich der Risikostufen, der Bedeutung des betroffenen Hosts und der vorherrschenden Bedrohungslandschaft.

Event Search (Ereignisssuche)

Mit dieser integrierten Funktion können Sie die von den Endpunkten Ihres Unternehmens gesammelten Ereignisdaten, die sich auf beliebige Broad Context Detections beziehen, anzeigen, suchen und prüfen.

Ereignissuche für Threat Hunting

Diese erweiterte Funktion wird verwendet, um alle von den Endpunkten gesammelten Ereignisrohdaten zu durchsuchen und zu untersuchen. Dank der ausgefeilten Filterfunktionen können Ihre Cybersicherheitsexperten im SOC eine proaktive Bedrohungsjagd (Threat Hunting) durchführen, um die raffiniertesten versteckten Bedrohungen zu erkennen und zu stoppen. Die Ereignissuche für die Bedrohungsjagd ist eine optionale Komponente von WithSecure Elements Endpoint Detection and Response.

An WithSecure eskalieren

Manche Erkennungen erfordern eine tiefer gehende Bedrohungsanalyse und Hilfestellung von spezialisierten Experten für Cybersicherheit. Für diese schwierigen Fälle verfügt die Lösung über den einzigartigen integrierten Service „An WithSecure eskalieren“. Dieser bietet eine professionelle Vorfallsanalyse hinsichtlich Methoden und Technologien, Netzwerkrouten, Herkunft des Datenverkehrs und zeitlicher Entwicklung einer Broad Context Detection™, um im Falle eines Angriffs fachkundigen Rat und weitere Anleitungen zur Reaktion bereitzustellen.

Automatische Reaktion

Mit automatisierten Reaktionsmaßnahmen können die Auswirkungen von gezielten Cyber-Angriffen reduziert werden, indem sie bei entsprechend hohen Risikostufen rund um die Uhr eingedämmt werden. Diese Automatisierung soll speziell Teams unterstützen, die nur während der Geschäftszeiten verfügbar sind, wobei auch die Kritikalität von Erkennungen berücksichtigt wird.

Host-Isolierung

Einen Sicherheitsverstoß möglichst früh zu unterbinden, ist von elementarer Bedeutung. Dies kann durch Host-Isolierung erreicht werden. Wenn ein Verstoß erkannt wird, kann der betroffene Host automatisch oder manuell vom Netzwerk isoliert werden, wodurch verhindert wird, dass ein Angreifer diesen Host ausnutzt.

In der Zwischenzeit kann der Host von IT-Sicherheitsexperten nach Beweismaterial zu dem Verstoß durchsucht werden. Auch wenn der Host anderweitig isoliert ist, kann er weiterhin zentral über das Management-Portal verwaltet werden.