Hacking & Security

Das umfassende Handbuch

Schwachstellen verstehen, Angriffsvektoren identifizieren

Rheinwerk Verlag |

|

Autor:innen |

Michael Kofler (18), Roland Aigner, Klaus Gebeshuber, Thomas Hackner, Stefan Kania (5), Frank Neugebauer (3), Peter Kloep (4), Tobias Scheible (3), Aaron Siller, Matthias Wübbeling, Paul Zenker, André Zingsheim |

1271 Seiten, Hardcover, 4. Auflage |

|

Erschienen |

11/2025 |

978-3-367-10934-0 9783367109340 |

Wichtige Security-Tools verstehen & einsetzen

Cyberangriffe gehören heute zum Alltag: Ob Unternehmen, öffentliche Einrichtungen oder private Netzwerke – niemand ist vor digitalen Bedrohungen sicher. Wer seine Systeme wirksam schützen will, muss verstehen, wie Angreifer denken, planen und handeln. Genau hier setzt dieses umfassende Handbuch an. Die Security-Profis rund um Bestseller-Autor Michael Kofler zeigen Schritt für Schritt, wie Sie Schwachstellen erkennen, Angriffe abwehren und Ihre IT-Infrastruktur gezielt absichern.

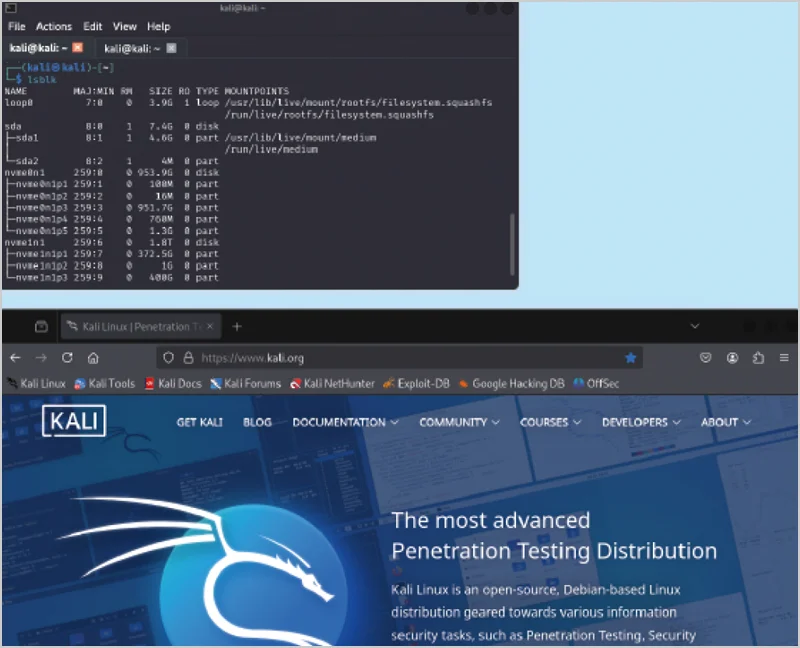

Das Werk kombiniert fundiertes Fachwissen mit praxisnahen Beispielen und Szenarien. Von der Absicherung des Active Directory bis zum Einsatz von Kali Linux, von der Suche nach Exploits bis zur Härtung von Webservern – Sie lernen, wie moderne IT-Sicherheit funktioniert. Die neueste Ausgabe wurde vollständig überarbeitet und enthält zusätzlich Kapitel zur Absicherung von GenAI-Anwendungen sowie zur Sicherheitsplattform Wazuh.

Was Sie lernen

- Schwachstellen verstehen und Angriffsvektoren identifizieren: Lernen Sie, wie Hacker vorgehen – und wie Sie diese Methoden für Ihre Verteidigung nutzen können.

- Infrastrukturen absichern: Ob Linux, Windows, Mobile, Cloud oder IoT – das Buch zeigt konkrete Schutzmaßnahmen für alle wichtigen Plattformen.

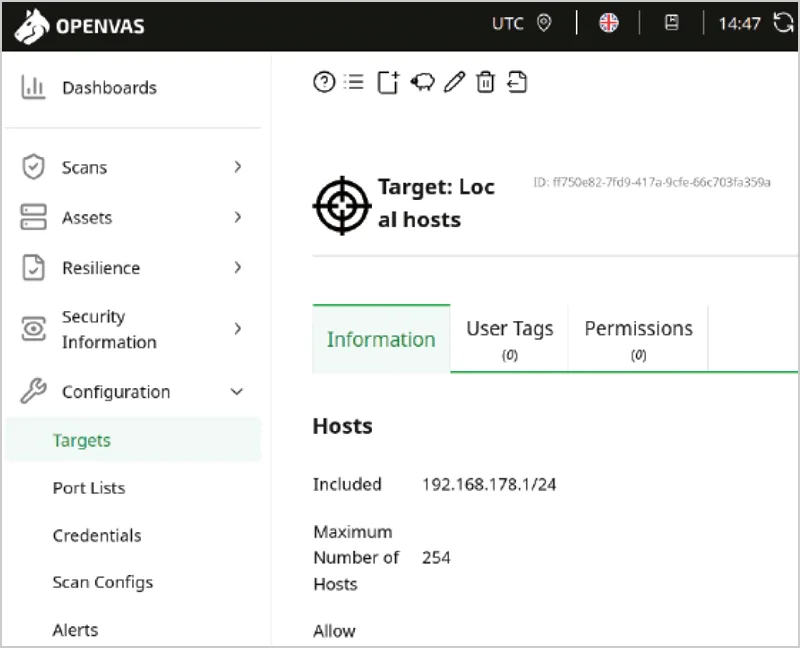

- Werkzeuge der Angreifer kennen: Metasploit, Kali Linux, hydra, OpenVAS, Empire, Pwnagotchi – praxisnahe Beispiele zeigen, was diese Tools leisten und wie Sie deren Einsatz erkennen.

- Penetrationstests und Exploits verstehen: So prüfen Sie Ihre Systeme gezielt auf Sicherheitslücken, bevor es andere tun.

Die Werkzeugkiste der Angreifer – und Ihre Abwehrstrategien

Von Passwort-Tools über Exploit-Frameworks bis hin zu ausgeklügelten Skripten: Das Buch erklärt die wichtigsten Werkzeuge, die Angreifer einsetzen, und zeigt, wie Sie sie zu Ihrer eigenen Sicherheitsanalyse nutzen können. Dabei steht immer die Verteidigung im Vordergrund – das Ziel ist, Risiken zu erkennen, bevor sie ausgenutzt werden.

Praxisnahe Szenarien

Anhand realistischer Beispiele lernen Sie, Angriffe nachzuvollziehen und Ihre Schutzmaßnahmen gezielt zu verbessern. Ob Webserver, Datenbanken oder mobile Anwendungen – jedes Kapitel bietet Schritt-für-Schritt-Anleitungen, die direkt in der Praxis anwendbar sind.

Sicherheitslücken verstehen

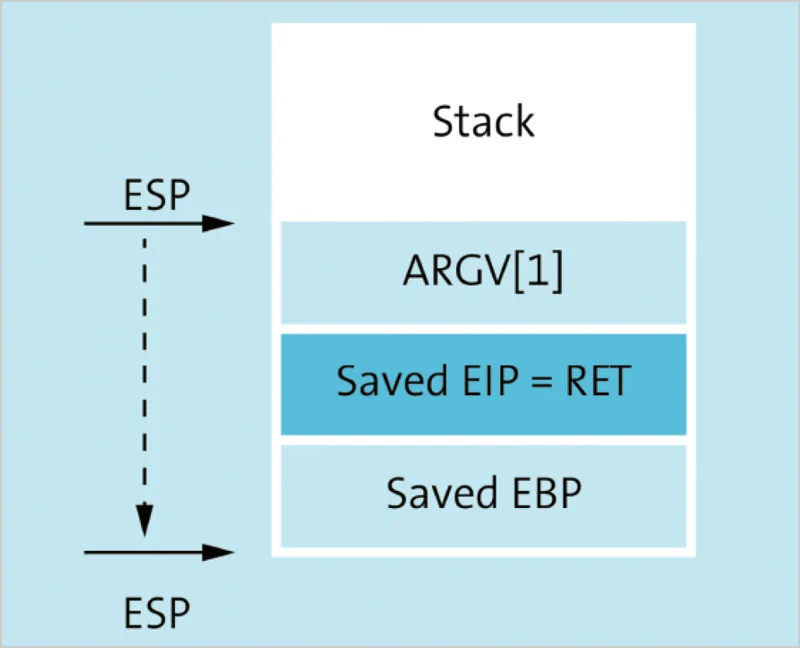

„It’s not a bug, it’s a backdoor!“ – oft entstehen Einfallstore durch den kreativen Einsatz von Features oder kleinen Programmierfehlern. Dieses Handbuch zeigt, wie solche Schwachstellen entstehen, warum sie so gefährlich sind und wie Sie sie dauerhaft schließen.

Für wen das Buch gedacht ist

Ideal für Administratoren, IT-Sicherheitsbeauftragte, Entwickler und alle, die verstehen wollen, wie moderne Cyberangriffe funktionieren – und wie man ihnen wirksam begegnet. Dieses Buch macht Sie Schritt für Schritt zum Security-Experten.

Angriffe abwehren, Systeme absichern, Schwachstellen aufspüren

Angriffe verstehen

Tools einsetzen

Schwachstellen finden

Aus dem Inhalt

- Kali Linux, Metasploit und die wichtigsten Tools

- Test- und Lernumgebungen: Basic Pentesting, pwn.college, Juiceshop und mehr

- Externe Sicherheitsprüfung

- Pen-Tests, Red Teaming und Bug Bounties

- WLAN, Bluetooth und Funk abhören, USB-Gadgets

- Basisabsicherung: Linux und Windows, Samba und AD

- Cloud-Sicherheit: AWS, Microsoft 365, Nextcloud

- IT-Forensik

- GenAI-Anwendungen absichern

- Angriffe auf Web-Apps

- IDS mit Snort und Wazuh

- Exploits verstehen: Buffer Overflows, Fuzzing

- IoT- und Mobile-Sicherheit

Hacking umfasst als Oberbegriff eine Vielzahl an nicht vorgesehenen Wegen, in ein System einzubrechen. In dieser Leseprobe beschreiben die Autoren einige Hacking-Verfahren, die ebenso vielfältig sind wie die Angriffsziele. Galten Attacken früher nur Computern und Servern, stehen heute Router, Smartphones, Smart-TVs und sogar Wechselrichter für Photovoltaikanlagen im Fokus der Angreifer.

Wer hat's geschrieben?

Roland Aigner ist Experte für sichere IoT-Infrastrukturen. Er entwickelte Firmware und Software in der medizinischen In-vitro-Diagnostik, ist Mitautor in der Bluetooth SIG sowie Gründungsmitglied des NFC Forums, in dem er sich speziell um Ticketing und Kommunikations-Security kümmerte. Er arbeitet als Software-Manager im Zutrittskontrollbereich und ist als Consultant für IoT-Projekte tätig.

Dr. Klaus Gebeshuber ist Professor für IT-Security an der FH JOANNEUM in Kapfenberg (Österreich). Seine Schwerpunkte liegen im Bereich Netzwerksicherheit, Industrial Security, Security-Analysen und Penetration-Tests. Er hält zahlreiche Industriezertifikate im Umfeld von IT-Security, Netzwerksicherheit und Penetration-Testing. In diesem Buch deckt er in vier Kapiteln die Themen Exploits, Sicherheit in Funknetzwerken (WLAN/Bluetooth), Sicherheit in Web-Applikationen sowie den Umgang mit Passwörtern ab.

Thomas Hackner ist Senior Security Consultant und Geschäftsführer der Firma HACKNER Security Intelligence GmbH, die er 2010 nach seinem Studium für Sichere Informationssysteme in Hagenberg, Oberösterreich, gründete. Er arbeitet außerdem in internationalen Projekten mit, in denen sowohl IT-Netzwerke und Webanwendungen als auch SCADA-Systeme in Form von Penetration-Tests auf Sicherheit überprüft werden.

Stefan Kania, Jahrgang 1961, ist ausgebildeter Informatiker und seit 1997 freiberuflich als Consultant und Trainer tätig. Seine Schwerpunkte liegen hier bei den Themen Samba, LDAP und Kerberos. Er hat das ebenfalls im Rheinwerk Verlag erschienene Samba-Handbuch verfasst und führt regelmäßig Schulungen und Consulting-Projekte durch. Mit dem Motorrad und seiner großen Liebe erkundet er im Sommer seine neue Wahlheimat Schleswig-Holstein.

Dipl.-Ing. (FH) Frank Neugebauer blickt auf eine langjährige Tätigkeit als Offizier der Bundeswehr zurück. Hier hat er über 25 Jahre auf dem Gebiet der IT-Sicherheit gearbeitet und war u.a. als IT-Sicherheitsbeauftragter verschiedene Dienststellen im In- und Ausland, Systems Engineer eines NATO-Hauptquartiers und Leiter eines Incident Response Teams eingesetzt. Als Mitglied des Computer Emergency Response Teams der Bundeswehr hat er maßgeblich an Schwachstellenanalyse in vielen Netzwerken der Bundeswehr mitgewirkt. Zuletzt war er als Incident Handler im Zentrum für Cybersicherheit der Bundeswehr eingesetzt. Er wurde Ende 2017 in den Ruhestand versetzt und arbeitet derzeit als Berater und externer Mitarbeiter.

Peter Kloep ist ein herausragender Experte für sichere Windows-Infrastrukturen im deutschsprachigen Raum. Seit 2002 ist er Microsoft Certified Trainer und hat seitdem zahlreiche technische Trainings zur Windows-Administration durchgeführt. Außerdem ist er Microsoft Certified Systems Engineer und Microsoft Certified Solutions Expert – Windows Server 2012.

Aaron Siller ist ein erfahrener Cloud-Architekt und Geschäftsführer der siller.consulting GmbH. Seine Fachkompetenz erstreckt sich auf die Bereiche Cyber-Sicherheit und Microsoft-Cloud-Architektur inkl. der Cloud-Technologien Microsoft 365, Intune und Azure. Außerdem unterstützt er Unternehmen in internationalen und lokalen IT-Projekten bei der erfolgreichen Einführung von M365 und der Absicherung bestehender Cloud-Infrastrukturen unter Einhaltung der Datenschutzgrundverordnung (DSGVO).

Dr. Matthias Wübbeling ist IT-Sicherheitsenthusiast, Wissenschaftler, Autor, Entrepreneur, Berater und Referent. Als Akademischer Rat an der Universität Bonn und Wissenschaftler am Fraunhofer FKIE forscht und lehrt er in den Bereichen Netzwerksicherheit, IT-Sicherheitsbewusstsein und Identitätsdiebstahl. Mit dem Spin-Off Identeco stellt er gestohlene Identitätsdaten zum Schutz von Mitarbeiterkonten sowie Kundenkonten und Zahlungsausfällen durch Identitätsbetrug bereit.

Paul Zenker ist IT-Sicherheitsanalyst und verfügt über eine jahrelange Expertise im Bereich Penetration Tests. Er interessiert sich für alles, was mit Cybersicherheit und Hacking zu tun hat und widmet sich mittlerweile besonders dem rasant an Bedeutung gewinnenden Bereich der KI-Sicherheit. Paul liebt es, Neues zu lernen und sein Wissen mit anderen zu teilen – unter anderem als Berater und Speaker.

André Zingsheim ist als Senior Security Consultant in der TÜV TRUST IT GmbH tätig. Neben technischen Sicherheitsanalysen bzw. Penetration-Tests von IT-Systemen und -Infrastrukturen beschäftigt er sich intensiv mit der Sicherheit von mobilen Endgeräten. Er ist ein vom Bundesamt für Sicherheit in der Informationstechnik (BSI) zertifizierter Penetration-Tester.

Rheinwerk Verlag |

|

Autor:innen |

Michael Kofler (18), Roland Aigner, Klaus Gebeshuber, Thomas Hackner, Stefan Kania (5), Frank Neugebauer (3), Peter Kloep (4), Tobias Scheible (3), Aaron Siller, Matthias Wübbeling, Paul Zenker, André Zingsheim |

1271 Seiten, Hardcover, 4. Auflage |

|

Erschienen |

11/2025 |

978-3-367-10934-0 9783367109340 |